Quella di bloccare l'accesso a file e/o cartelle condivise in rete a uno o più client è un'esigenza piuttosto comune. Le ragioni dietro a questa necessità possono essere varie: aumentare la sicurezza del network, semplificare l'esperienza utente di un operatore particolarmente inesperto, e così via. In ogni caso, discriminare gli accessi sulla base dell'indirizzo IP del client non è quasi mai la scelta migliore. Il Security Model di Windows è da sempre basato sull'autenticazione e autorizzazione dei singoli account, non sugli indirizzi IP. Il motivo principale alla base di questa scelta è dovuto al fatto che l'IP non fornisce sufficienti garanzie di sicurezza, in quanto può essere facilmente alterato - soprattutto in una LAN. Per questo, se vogliamo restringere l'accesso al solo personale autorizzato, la cosa migliore che possiamo fare è utilizzare la ACL di sistema mediante la consueta tab Security contenuta nella finestra pop-up accessibile tramite tasto destro > Proprietà su ogni file e/o cartella da condividere.

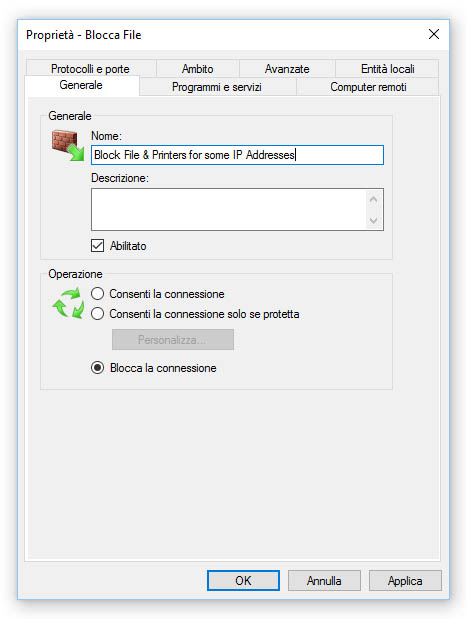

Nonostante questo, esistono alcuni casi-limite in cui può avere senso ricorrere a una identificazione basata sull'un indirizzo IP. In questi casi è possibile operare aggiungendo delle regole al Firewall di Windows integrato, o a qualsiasi altro software firewall installato al suo posto, per bloccare l'accesso alle porte TCP utilizzate dalle connessioni SMB-in e/o SMB-out. Per chi non lo sapesse SMB è l'acronimo di Server Message Block, il protocollo di condivisione file e stampanti utilizzato dai sistemi Windows.

Il blocco delle porte può avvenire tramite il firewall installato sui singoli client, assumendo che l'utente oggetto di questa esclusione non abbia le credenziali per poter disabilitare la regola o l'intero firewall, oppure mediante quello installato sulla macchina (o sulle macchine) dove si trovano i file e/o le cartelle condivise che vogliamo bloccare. Come sempre, la scelta migliore è data dallo scenario che ci troviamo ad affrontare: nel caso in cui dobbiamo bloccare gli accessi di una singola macchina a uno o più server può essere consigliabile operare sul firewall del client: al contrario, se dobbiamo bloccare gli accessi di un cospicuo numero di client a un singolo server, agire sul firewall di quest'ultimo potrebbe senz'altro essere la mossa più efficiente.

Per impostare il blocco sul firewall presente sul client dobbiamo lanciare l'applicativo in questione (Windows Firewall o altro prodotto software avente caratteristiche analoghe) e creare una nuova regola per le connessioni in uscita per bloccare la porta TCP 445, limitando l'ambito della regola all'indirizzo IP della macchina che ospita la condivisione; al contrario, se vogliamo proteggere i file e le cartelle condivise a livello di host, dobbiamo operare sul Firewall installato sulla macchina di destinazione e creare una nuova regola per le connessioni in ingresso bloccando la porta TCP 445 pernt(s), limitandone l'ambito agli indirizzi IP dei client da escludere.

IMPORTANTE: Nel caso in cui si voglia anche disabilitare le comunicazioni SMB che avvengono tramite NetBIOS API (fortemente consigliato volete bloccare tutti i sistemi, compresi vecchi client Windows XP / Windows 2000) è opportuno bloccare anche le porte TCP 137, 139 (NetBIOS-Session) e UDP 137, 138 (NetBIOS-Name).

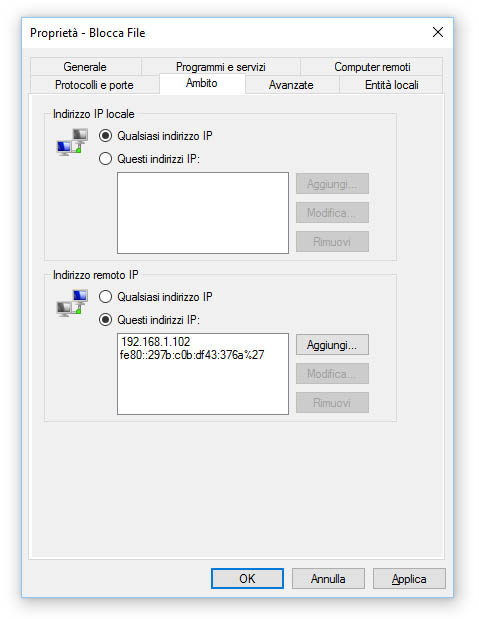

In entrambe le circostanze, la tab Ambito del firewall dovrebbe apparire grossomodo così:

Se la macchina da bloccare possiede più di un indirizzo IP, è senz'altro opportuno aggiungerli tutti nella lista Indirizzo remoto IP: è in ogni caso importante specificare sia l'indirizzo IPv4 che l'eventuale indirizzo IPv6 configurato sulla macchina.

Per il momento è tutto: felice blocco!

One Comment on “Come bloccare l'accesso a file e cartelle condivise in LAN a uno o più indirizzi IP con Windows”