Indice dei contenuti

A corredo dell'articolo che spiega come difendersi dalle principali infezioni presenti in rete è opportuno occuparsi anche dell'aspetto più spiacevole, ovvero cosa fare quando - malgrado i nostri sforzi di tenerlo alla larga - il Malware è riuscito a raggiungere il nostro sistema.

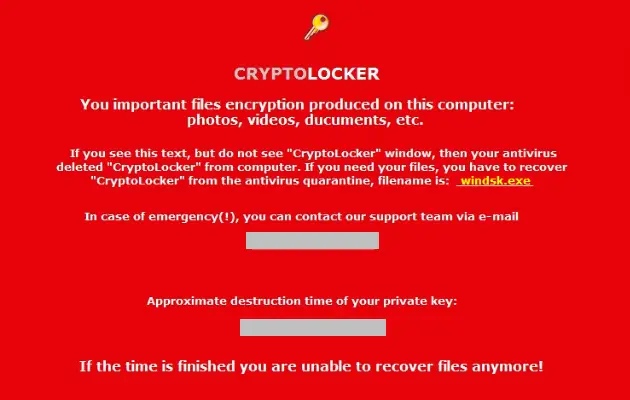

Le indicazioni descritte in questo articolo valgono per tutte le tipologie di Malware, compresi i Rootkit e i Ransomware, a patto che questi ultimi non si siano già manifestati: nel malaugurato caso in cui stiate già visualizzando la schermata di riscatto, è opportuno procedere in modo diverso e/o prendere precauzioni aggiuntive come descritto in questo articolo.

Leggi anche:

- Malware, Ransomware, Rootkit, Trojan e Worm: come difendersi

- CryptoLocker, Locky e altri Ransomware: come eliminarli dal sistema e recuperare i file infetti senza pagare il riscatto

Riconoscere le Avvisaglie

In estrema sintesi, queste sono i principali sintomi che il vostro sistema può manifestare a seguito di una infezione attiva:

- Lentezza sospetta durante la navigazione sul web, in particolare durante l'avvio del browser o all'apertura delle pagine web. la maggior parte del malware intercetta le request HTTP che partono dal computer infetto alla ricerca dei nostri dati di navigazione, in particolar modo e-mail, password, informazioni contenute nei cookie, numeri di carte di credito e così via. Questa tecnica, che ricorda molto da vicino l'attività di un normale proxy, è nota come packet sniffing.

- Rallentamenti sospetti durante la digitazione. Alcuni malware registrano i tasti nel momento in cui vengono premuti, nel tentativo di recuperare le informazioni di cui sopra nel momento in cui le digitiamo. Questa tecnica è nota come key logging: similmente, i malware che ne fanno uso sono comunemente detti keylogger.

- Malfunzionamento di un programma che funzionava fino a poco prima, in particolare antivirus, anti-malware o browser web. Caratteristica di molti malware è quella di disabilitare gli strumenti che hanno come scopo quelli di identificarli: antivirus, anti-malware e firewall vengono spesso disabilitati a tale scopo. Per quanto riguarda i browser web, il loro malfunzionamento può essere dovuto a un tentativo non riuscito di prenderne il controllo per le finalità già descritte al punto 1.

- Presenza di estensioni o plug-in sospetti all'interno di Mozilla Firefox, Google Chrome o Internet Explorer/Edge. Molti malware vengono veicolati attraverso alcune estensioni sfruttando a proprio vantaggio l'architettura modulare e la filosofia open dei moderni browser web. Queste estensioni vengono spesso installate "a tradimento" attraverso eseguibili diffusi tramite allegati e-mail, strumenti di installazione di software non verificato scaricato dal web, e altre tecniche comuni di cui abbiamo già parlato nell'articolo precedente.

- Presenza di programmi sconosciuti nel sistema Pannello di Controllo. La maggior parte dei malware si installa nel nostro sistema senza lasciare tracce evidenti, ma ve ne sono alcuni - soprattutto le toolbar e i dialer - che provano a mascherarsi da programmi legittimamente installati dall'utente: la cosa, come abbiamo visto leggendo l'articolo precedente, non è del tutto falsa... Il malware viene effettivamente installato dall'utente, anche se quasi sempre a sua insaputa! In ogni caso, è buona norma controllare con una certa frequenza l'elenco delle applicazioni installate tramite il Pannello di Controllo > Programmi e Funzionalità per assicurarsi che non vi siano applicazioni sospette installato nel nostro sistema. Se notate nomi strani, o avete qualche dubbio sulla legittimità di qualche applicazione presente nell'elenco, documentatevi su Internet e assicuratevi che si tratti di qualcosa di realmente utile: in caso contrario, o se vi siete dimenticati del perché l'avete installata... eliminatela senza pensarci due volte! Nella peggiore delle ipotesi potrete sempre reinstallarla, quando vi ricorderete a cosa serve.

- Malfunzionamento generico della GUI di Windows. La maggior parte dei malware funziona eseguendo operazioni che, pur se non identificate come sospette dal sistema, disturbano in vario modo l'esperienza utente.

- Cambio delle icone (o dell'estensione) di uno o più file sul Desktop. Questo sintomo è spesso collegato alla presenza di un Ransomware, uno dei Malware più pericolosi. Se notate qualcosa del genere, non perdete tempo e prendete subito provvedimenti!

- Mancata apertura di un allegato (fattura, archivio zip, immagine/foto, PDF o altro). Se un allegato non si apre, vi dà uno strano errore o provoca effetti diversi da quelli che vi aspettate, non sottovalutate la cosa: esiste la concreta possibilità che abbiate appena eseguito un malware, in quanto si tratta della loro modalità di diffusione principale. Controllate subito (e con grande attenzione) il nome del mittente, il suo indirizzo e-mail e - soprattutto - il nome, il tipo e l'estensione del file che avete tentato di aprire: se notate qualcosa di sospetto o poco chiaro, non perdete tempo e prendete subito provvedimenti!

Verificare ed eliminare l'infezione

Se avete il sospetto che il vostro sistema sia infetto, la prima cosa da fare è verificare la cosa. Questi i passaggi da effettuare, avendo cura di non perdere tempo prezioso: la maggior parte dei malware non agisce immediatamente, dando tempo all'utente meno sprovveduto di trarsi d'impaccio senza subire danni di rilievo... a patto di essere tempestivi.

PREMESSA IMPORTANTE: Le operazioni di rimozione suggerite in questo articolo sono semplici, tuttavia - visto l'elevato margine di rischio rappresentato da questo tipo di minacce - sono da intendersi per utenti esperti. Se non vi ritenete tali, consigliamo di rivolgervi a un tecnico professionista oppure a un amico/conoscente sufficientemente pratico.

Operazioni da effettuare (preferibilmente) da un altro PC

Le seguenti operazioni possono essere effettuate sia sul computer infetto che smontando l'Hard-Disk di quest'ultimo e quindi montandolo, tramite interfaccia esterna USB o PCI-E, su un altro PC. Il nostro suggerimento è di procedere nel secondo modo, a patto ovviamente di disporre di un altro computer non infetto da utilizzare. Il motivo è molto semplice: c'è una concreta possibilità che il Malware sia ancora in esecuzione sul sistema infetto, impedendo quindi al software antivirus di funzionare correttamente, infettando quest'ultimo o anche - semplicemente - nascondendosi in modo più efficace. Effettuare la scansione tramite un altro PC consente di impedire tutto questo, in quanto non c'è alcuna possibilità che il Malware venga lanciato in esecuzione. L'idea di collegare un hard-disk infettto a una macchina sana può sembrare folle, ma non è così: il rischio di contagio è assolutamente zero, a patto di non avviare il secondo PC con il disco infetto o di non eseguire nessun file ivi contenuto. I Ransomware, come qualsiasi altro Malware, necessitano infatti di essere eseguiti per infettare il sistema.

- Se avete un software antivirus, aggiornatelo e lanciate una scansione integrale del vostro sistema. Se non lo avete, scaricate e installate BitDefender, un ottimo antivirus freeware dotato anche di una discreta protezione anti-ransomware, quindi aggiornate il database dei virus ed eseguite la scansione di cui sopra.

- Se non lo avete già installato in precedenza, scaricate e installate il software MalwareBytes, rigorosamente dal sito ufficiale: si tratta di un prodotto eccellente per l'identificazione e l'eliminazione della maggior parte dei malware ad oggi noti. Installate la versione gratuita, quindi attivate - se possibile - la versione pro/premium in modalità try-and-buy, così da attivare anche lo strumento di protezione dai Ransomware: aggiornate il database dei virus, quindi lanciate una scansione completa del vostro sistema.

- Lanciate i browser installati sul vostro sistema (anche quelli che non utilizzate abitualmente) e controllate con molta attenzione la pagina (o le pagine) di avvio, il motore di ricerca predefinito e (soprattutto) tutte le estensioni installate. Anche in questo caso eliminate tutto ciò che non vi convince o di cui non siete assolutamente certi, avendo sempre cura di documentarvi prima su quello che non conoscete.

- Scaricate, installate ed eseguite il software HiJackThis: non si tratta di un antivirus vero e proprio, ma di uno strumento che scansiona tutti gli elementi e le chiavi di avvio presenti nei file e nel registro di sistema di Windows per poi elencarle in una lista all'interno di un pop-up o file di testo.

- Senza chiudere l'applicazione collegatevi al sito di HiJackThis, quindi copiate la lista prodotta da HiJackThis all'interno della casella di testo presente nella pagina principale e fate click sul pulsante Analyze, assicurandovi che la checkbox "mostra i voti dei visitatori" sia attiva: tutti i vostri elementi e chiavi di avvio saranno confrontati con il database online della community alla base del software e quindi classificati come sicure (verdi), non sicuri (rossi) o sconosciuti/non verificati (gialli).

- Selezionate tutte le eventuali voci rosse e le gialle che non si riferiscono a software che conoscete all'interno dell'applicazione HiJackThis, quindi procedete alla loro eliminazione. Anche in questo caso, se avete qualche dubbio o sospetto su qualche elemento di avvio, non abbiate timore di cancellarlo: nella peggiore delle ipotesi, potrete sempre reinstallare l'applicazione o il servizio che non funziona più.

Al termine di questa serie di operazioni si consiglia di installare ed eseguire CCleaner, un software che si occupa dell'eliminazione dei file temporanei, cache, cookie, dati di navigazione e altri dati "non indispensabili" presenti sul sistema: questo ultimo passaggio risulta particolarmente utile per sbarazzarsi di eventuali copie del malware presenti in qualche punto nascosto dell'Hard-Disk.

Per il momento è tutto: a breve pubblicherò anche una guida dettagliata per fornire alcuni consigli su come comportarsi in caso di infezione da Ransomware.