Indice dei contenuti

A distanza di anni dalla loro prima comparsa sul web la diffusione dei Ransomware di ultima generazione non accenna a diminuire, mietendo ogni giorno numerose vittime in italia e nel mondo. Per chi non sapesse di cosa stiamo parlando, il termine Ransomware viene utilizzato per indicare un particolare tipo di malware che limita l'accesso ovvero impedisce le funzionalità del dispositivo che infetta, richiedendo all'utente un riscatto (ransom in lingua inglese) per rimuovere la limitazione. Nelle recenti implementazioni, particolarmente subdole e - purtroppo - efficaci, il blocco riguarda i file cosiddetti "di lavoro" (documenti, fogli excel, immagini), che vengono criptati con una chiave segreta diventando così inutilizzabili. Il pagamento, solitamente richiesto in BitCoin o mediante ricariche di carte prepagate poco note e ancor meno tracciabili, avviene tramite una procedura descritta da una schermata che il malware rende disponibile al'utente: una guida che ha lo scopo di guidare il malcapitato all'utilizzo di una serie di programmi (TorBrowser et. al.) che consentono alla transazione di avere luogo in forma assolutamente anonima, consentendo così all'autore della truffa di ricevere i soldi del riscatto al riparo da ogni conseguenza.

Per avere maggiori informazioni sul fenomeno dei Ransomware consigliamo di approfondire l'argomento sulle varie voci Wikipedia dedicate all'argomento ( Ransomware, CryptoLocker et. al.): gli amanti delle infografiche troveranno particolarmente interessante questo articolo del sito WhoIsHostingThis, che spiega in termini estremamente semplici e adatti anche ai meno addetti ai lavori cosa è un Ransomware, come può essere riconosciuto e, soprattutto, come può essere evitato. Se invece vi siete imbattuti in questo articolo con la speranza di recuperare i vostri file dopo essere caduti vittima di CryptoLocker, Crypt0l0cker, CTB-Locker, CoinVault, Bitcryptor, Locky, TorrentLocker o una delle loro molte varianti oggi presenti in rete, continuate a leggere.

Al di là dell'esigenza specifica, nel caso in cui siate interessati a mettere in piedi una strategia di prevenzione per voi e per i vostri familiari, colleghi e/o amici, consigliamo anche la lettura dei seguenti articoli di approfondimento:

- Malware, Ransomware, Rootkit, Trojan, Worm: come difendersi

- Malware, Ransomware, Rootkit, Trojan, Worm: come eliminarli dal proprio sistema

Pagare o non pagare?

La prima domanda che si pone una vittima di Ransomware è pressoché scontata: è opportuno cedere al ricatto? O, in altre parole, quanto è percorribile l'ipotesi di fidarsi (e consegnare il proprio denaro) delle stesse persone che hanno provocato il nostro disagio? La risposta, per quanto scontato possa sembrare, è certamente negativa: NO, pagare non è una ipotesi percorribile. Al di là delle ovvie considerazioni di carattere etico - che spingono a rifiutarsi di foraggiare il "mercato nero" del malware e, di conseguenza, favorire il diffondersi ulteriore di questo male - la scelta di cedere al ricatto è assolutamente sconsigliata per una serie di motivi che andiamo prontamente ad elencare:

- Non c'è alcuna garanzia che il vostro ricattatore si atterrà ai patti: non fidatevi del primo commento anonimo che trovate in giro - potrebbe essere stato inserito da persone che hanno tutto l'interesse a tenere in piedi questo tipo di mercato. Vi sarà sufficiente effettuate una ricerca accurata sul Web, facendo del vostro meglio per recuperare esperienze di utenti reali, per scoprire che è pieno di casi in cui il riscatto è andato male o non ha sortito l'effetto sperato.

- Non commettete l'errore di pensare che dietro a un malware così complesso e ingegnoso vi siano sempre le stesse persone: il codice sorgente alla base di CryptoLocker e di Ransomware dal funzionamento similare è ormai reperibile, gratuitamente o a pagamento, da qualsiasi hacker improvvisato che voglia provare ad arricchirsi a spese vostre. Questo significa che qualsiasi storia, esperienza o racconto a lieto fine capitato ad altre persone lascia il tempo che trova: il fatto che a loro sia andata bene non è rilevante, né significa che sarà così anche per voi.

- Il "recupero" dei vostri file, se tale può essere definito, vi costringerà a mantenere il malware attivo sul vostro computer, esponendolo a minacce di ordine diverso e - se possibile - ancora peggiori: volete davvero far sapere a una persona che estorce illegalmente denaro per professione che una delle centinaia e-mail di scam che ha inviato ha raggiunto un utente reale e, soprattutto, in grado di pagare per recuperare i suoi file? Siete davvero certi che non gli verrà voglia di dar loro un'occhiata, magari alla ricerca di qualche informazione utile come password, carte di credito e, perché no, indirizzi di amici e parenti a cui inviare qualche altra e-mail?

Assodato che pagare non è una opzione percorribile, vediamo in dettaglio i passagi da effettuare per limitare i danni e recuperare i nostri preziosi file.

PREMESSA IMPORTANTE: Le operazioni suggerite in questo articolo sono semplici, tuttavia - visto l'elevato margine di rischio rappresentato da questo tipo di minacce - sono da intendersi per utenti esperti. Se non vi ritenete tali, consigliamo di rivolgervi a un tecnico professionista oppure a un amico/conoscente sufficientemente pratico.

Fotografare il Ransomware

Contrariamente a quanto si potrebbe pensare, la prima cosa da fare non è eliminare il Ransomware dal sistema, bensì dargli un volto. Non pensate che si tratti di mera curiosità: conoscere il nome del nostro avversario ci servirà per capire come procedere per recuperare i nostri file nel modo più rapido e sicuro possibile. La prima cosa da fare è scattare una foto alla schermata del riscatto, avendo cura di includere anche tutte le informazioni testuali. La foto è preferibile alla trascrizione integrale per due importanti motivi:

- Consente di memorizzare sia il testo che le immagini, due cose che - come avremo modo di vedere - saranno fondamentali più avanti.

- E' il modo più rapido per acquisire tutte le informazioni che ci servono.

La rapidità è importante, perché è molto probabile che il Ransomware sia ancora al lavoro sul nostro sistema, persino dopo averci presentato la schermata di riscatto. Per questo motivo è opportuno spegnere il computer subito dopo aver effettuato la foto, svolgendo un normale shutdown / arresta il sistema. In questo modo si interromperà qualsiasi attività di encrypting eventualmente ancora in corso, impedendo la perdita di ulteriori file.

Spostare l'Hard-Disk infetto su un secondo PC

Abbiamo già spiegato in questo articolo tutti i vantaggi di eliminare l'infezione facendo uso di un secondo computer: nel caso in cui il nostro avversario sia un Ransomware la scelta è pressoché obbligata, in quanto lavorare direttamente sul PC infetto non farà che dare all'infezione altro tempo, che sarà prontamente utilizzato per criptare altri file. Fate quindi in modo di dotarvi di una seconda macchina e di una unità esterna (USB, PCI-E o simile), quindi smontate l'Hard-Disk del PC infetto e montatelo, con molta cautela, come disco dati della macchina in questione. E' superfluo dire - ma è comunque bene ribadirlo - che l'HDD (o SSD) infetto non va utilizzato come disco di avvio e nessun file ivi contenuto va aperto, eseguito o lanciato in alcun modo.

Se il PC che volete utilizzare fa parte di una LAN o ha accesso a file di rete (es. NAS) e volete essere assolutamente certi che, anche in caso di un errore da parte vostra, il malware non possa propagarsi all'interno del network, potete sempre bloccare temporaneamente l'accesso al filesystem di rete effettuando le poche e semplici operazioni descritte in questo articolo.

Nel caso in cui il PC infetto sia dotato di due o più Hard-Disk, tutte le operazioni da questo punto in avanti andranno eseguite separatamente per ciascuno di essi.

Identificare il Ransomware

E' giunto il momento di dare un nome al nostro avversario . Questi i passaggi da effettuare in rigoroso ordine di priorità, ovviamente utilizzando il secondo PC (non infetto):

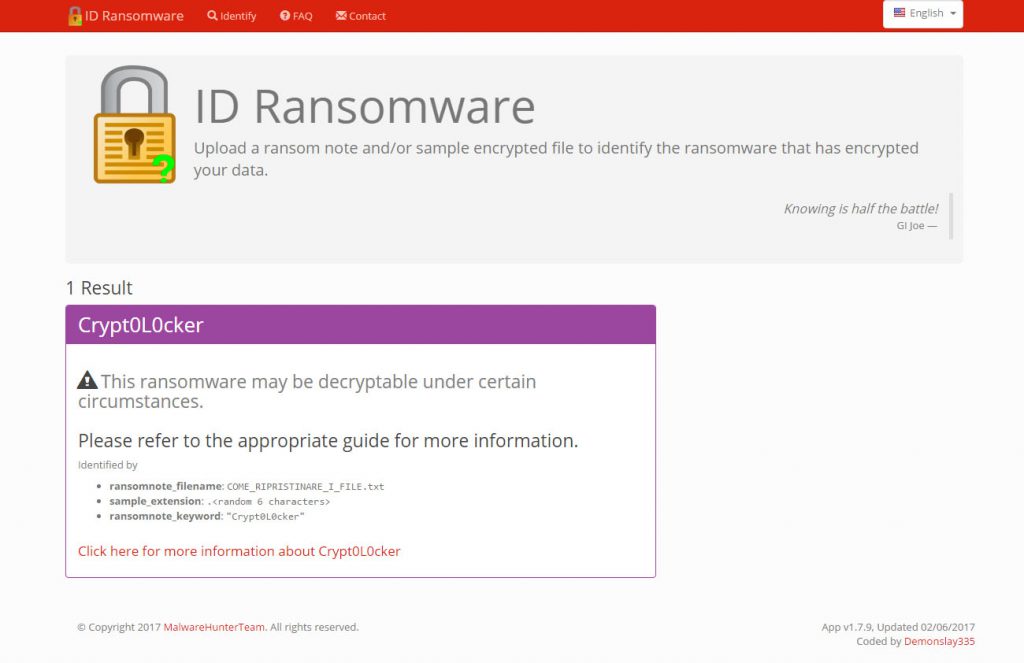

- Visitate il sito ID Ransomware e seguite le istruzioni: in sintesi, dovrete compilare il form di identificazione inviando un file "riscatto", ovvero il file testuale che vi lascia il virus, contenente le informazioni per "recuperare" (si fa per dire) i vostri file, e un file "criptato", ovvero uno dei file resi illeggibili dal Ransomware. Potete tranquillamente prendere entrambi dall'Hard-Disk infetto che avete installato poco fa. Lo strumento online provvederà ad analizzare i due file e identificare il nome e la versione del Ransomware che vi ha colpiti.

- Se non avete trovato nulla, aprite Google Immagini, digitate "ransomware" e osservate con molta attenzione i risultati, confrontando le immagini trovate con la vostra schermata di riscatto che avete fotografato poco fa. Non badate alla lingua - i Ransomware vengono tradotti in tutte le lingue principali - e concentratevi sulle immagini, sullo sfondo e sul tipo/dimensione/colore del font.

- Se non avete avuto fortuna, visitate le seguenti pagine e date un'occhiata alle screenshot riportate:

Rimuovere il Ransomware

Una volta spostato l'Hard-Disk infetto su un PC sano e scoperta l'identità del Ransomware è possibile procedere alla sua rimozione. Il modo migliore per farlo è utilizzare, uno dopo l'altro, i seguenti programmi di rimozione Malware, che nella maggior parte dei casi riusciranno anche a identificare e rimuovere gli eseguibili raggiunti e infettati dal Ransomware:

- BitDefender, uno dei migliori antivirus online gratuiti per sistemi Windows, da pochi mesi equipaggiato anche con un modulo anti-Ransomware (incluso nell'antivirus o installabile in modalità stand-alone).

- Malwarebytes AntiMalware, in assoluto il migliore e il più efficace tra i software gratuiti oggi in circolazione, anche lui dotato (nella versione pro/premium) di un modulo anti-Ransomware piuttosto efficace.

- Spybot Search & Destroy, altro tool che non può mancare al vostro arsenale anti-malware.

- AdwCleaner, un potente strumento di rimozione adware e hijackers.

- HijackThis, un utilissimo programma di diagnostica in grado di scovare malware e PUP nascosti nei meandri del registro di sistema, file di avvio et. al.

- CCleaner, software che si occupa dell'eliminazione dei file temporanei, cache, cookie, dati di navigazione e altri dati "non indispensabili" presenti sul sistema: particolarmente utile per sbarazzarsi di eventuali copie del malware presenti in qualche punto nascosto dell'Hard-Disk.

I primi tre programmi elencati servono per cercare eventuali file ancora infetti e rimuovere ogni traccia del malware, mentre gli ultimi tre hanno lo scopo di controllare che il malware non abbia lasciato tracce sul vostro sistema volte a favorire una sua reinstallazione futura. Se siete certi di essere stati infettati è assolutamente fondamentale eseguirli tutti e quattro, avendo cura di riavviare il sistema ogni volta che vi viene richiesto.

E' opportuno precisare che HijackThis, il penultimo dei software elencati, non effettua una analisi autonoma del risultato della scansione compiuta sul nostro sistema ma si limita a produrre un logfile che dovrete inviare (tramite copia e incolla o file upload) al sito http://www.hijackthis.de/it: in questo modo avrete la possibilità di controllare uno per uno tutti i programmi eseguiti automaticamente all'avvio del sistema attraverso un database di valutazioni e suggerimenti curati dalla vasta community di esperti di sicurezza IT alla base del progetto.

Per una guida dettagliata al funzionamento di HiJackThis e altre informazioni su come ripulire il proprio sistema rimandiamo a questo articolo. In questa sede ci limiteremo a dare due consigli estremamente importanti:

- Se possibile, effettuate sempre la scansione e pulizia anti-malware smontando l'hard-disk del vostro computer e collegandolo, tramite interfaccia USB o PCI-E esterna, a un secondo computer. Non abbiate paura di compiere questa operazione: il rischio di contagio è assolutamente zero, a patto di non avviare il secondo PC con il disco infetto o di non eseguire nessun file ivi contenuto. I Ransomware, come qualsiasi altro Malware, necessitano infatti di essere eseguiti per infettare il sistema.

- Prima di avviare la scansione/pulizia, ricordatevi di aggiornare sempre il software e il database di ciascuno di questi strumenti all'ultima versione disponibile in rete.

- Ricordatevi di effettuare tutte queste operazioni di analisi/pulizia/eliminazione almeno due volte: prima di recuperare i file e dopo aver terminato le operazioni di recupero, così da essere certi che eventuali copie criptate del virus non sopravvivano al processo.

Recuperare i file perduti

Una volta liberato il nostro sistema dalla scomoda e pericolosa presenza del Ransomware, vediamo come recuperare i file perduti. Esistono quattro possibilità principali, in rigoroso ordine di importanza/efficacia:

- Recupero da backup. E' la soluzione più scontata e, inutile dirlo, quella che garantisce le migliori chance. Purtroppo è spesso inutilizzabile, per via del fatto che nessun backup è stato effettuato. Riteniamo opportuno menzionarla non tanto per citare l'ovvio, quanto piuttosto per sottolineare l'importanza assoluta di dotarsi di una procedura di backup efficace dei propri file così da trovarsi equipaggiati di fronte a questo tipo di imprevisti.

- Recupero tramite Decrypter Tool, ovvero uno strumento di decrittazione specifico per quel tipo di Ransomware e sviluppato - nella maggior parte dei casi - da una società di sviluppo software antivirus.

- Recupero tramite Volume Shadow Copy. Questa tecnica di recupero sfrutta una funzionalità di Windows denominata Volume Shadow Copy Service (aka Shadow Copy, Volume Snapshot Service, VSC o VSS), che - seppure non molto conosciuta - può rivelarsi preziosissima in tutti i casi di perdita dei dati.

- Recupero tramite software di data-recovery. Simile alla precedente, non utilizza una funzionalità nativa di Windows ma uno dei tanti software disponibili in rete per il recupero di file cancellati: il più popolare e utilizzato è probabilmente Recuva della Piriform (gli stessi autori dell'ottimo e già citato CCleaner).

Vediamo in dettaglio ciascuno di questi passaggi.

Recupero da backup

Nel caso in cui si disponga di un backup, e quest'ultimo non sia stato attaccato dal Ransomware, il gioco è fatto: non serve che dica quello che dovete fare. In caso contrario, prima di procedere oltre, è opportuno cogliere l'occasione per sottolineare - ove mai ce ne fosse bisogno - l'importanza di dotare il proprio sistema di un meccanismo di backup su ambiente separato, possibilmente cloud-based o comunque scollegato dal sistema principale. Non pensate che un semplice NAS o disco di rete vi metta al sicuro dai Ransomware: se potete accedere voi potrà farlo anche lui, con risultati assolutamente deleteri. Per impedire che questo accada avete le seguenti possibilità:

- Comprimere i vostri backup utilizzando archivi ZIP o (meglio ancora) RAR o 7Z protetti da password e criptati con cifratura ad almeno 256 bit, così che il Ransomware non possa accedervi.

- Impostare un backup periodico su uno spazio in cloud come Google Drive, Google Storage, Dropbox, Amazon S3, Amazon Glacier e così via: la maggior parte di questi cloud necessita di un client specifico per accedere, oppure (nel caso di GDrive e Dropbox) effettua un versioning dei file che vi consentirà di recuperare versioni precedenti (ovvero non criptate) dei dati resi inutilizzabili dal Ransomware.

- Impostare un backup periodico su un vostro spazio (server FTP, server WEB, remote storage o altra soluzione di questo tipo). E' un'alternativa allo spazio in cloud che presenta il vantaggio di essere di certo più rispettosa della vostra privacy ma anche alcuni svantaggi, primi tra tutti il costo - lo spazio di questo tipo di solito costa molto - e la mnore affidabilità della struttura: di certo un "semplice" spazio web, un server dedicato e/o un VPS non possono competere con un cloud distribuito...

Recupero tramite Decrypter Tool

Numerose aziende di sviluppo software antivirus hanno prodotto negli ultimi mesi/anni dei validissimi strumenti che, se opportunamente configurati e forniti di informazioni relative al Ransomware, consentono di recuperare i dati tramite una complessa operazione di decrypt. Ecco un elenco dei principali strumenti di questo tipo:

- Avast Free Ransomware Decryption Tools, contenente strumenti per rimuovere i seguenti Ransomware: Alcatraz Locker, Apocalypse, BadBlock, Bart, Crypt888, CrySiS, Globe, HiddenTear, Jigsaw, Legion, NoobCrypt, Stampado, SZFLocker, TeslaCrypt.

- Kaspersky No-Ransom Online Resources, contenente strumenti per rimuovere i seguenti Ransomware: Rakhni, Agent.iih, Aura, Autoit, Pletor, Rotor, Lamer, Lortok, Cryptokluchen, Democry, Bitman (TeslaCrypt) version 3 and 4, Chimera, Crysis version 2 and 3, Wildfire, CoinVault, Bitcryptor, Xorist e Vandev.

Ovviamente il risultato non è garantito, ma di certo - se il Ransomware che vi ha colpito è presente in questi elenchi - è il caso di tentare la sorte e vedere che succede: questi software hanno salvato migliaia di aziende soltanto negli ultimi mesi, per un valore economico stimato in oltre 80 milioni di euro... Chissà che voi non siate così fortunati da accodarvi alla lista!

Recupero tramite Volume Shadow Copy

Nonostante sia estremamente sottovalutato, questo è il metodo che fino a questo momento è riuscito a darmi maggiori soddisfazioni: l'utilizzo strategico del Volume Shadow Copy Service, il servizio di Windows che crea periodicamente delle copie-ombra del contenuto del nostro Hard-Disk nel caso in cui serva effettuare un ripristino di sistema... Esattamente quello che serve fare dopo essere stati colpiti da un Ransomware!

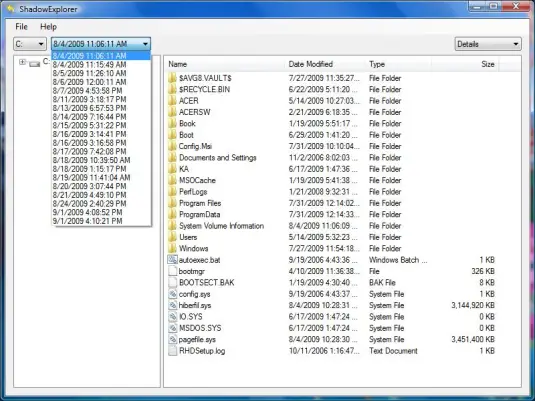

Il principale svantaggio di questo strumento, nonché motivo della sua scarsa popolarità, è il suo essere poco user-friendly. Ci sono due modi per utilizzarlo: il primo è tramite una GUI di terze parti chiamata Shadow Explorer, disponibile gratuitamente a questo indirizzo.

Il software è immediato e semplice da utilizzare, a patto di non avere l'esigenza di dover recuperare file non protetti da una Access-Control-List particolarmente stringente, come ad esempio il contenuto della cartella C:\Users di Windows. Se i file che dovete recuperare si trovano proprio lì, questo programma non vi sarà di grande aiuto: si limiterà a visualizzare il primo livello di quelle cartelle, impedendovi di accedere e/o di recuperare alcunché.

Fortunatamente, potrete risolvere il problema utilizzando in modo "creativo" una serie di strumenti command-line. Ecco una breve guida che spiega cosa utilizzare e come:

- Eseguite il comando services.msc e assicuratevi che il servizio Volume Shadow Copy Service sia attivo.

- Aprite un Prompt dei Comandi con privilegi di amministratore.

- Digitate il seguente comando: vssadmin list shadows > shadows.txt

- Aprite il file shadows.txt così creato e individuate al suo interno le informazioni relative alla shadow copy che volete recuperare. Se avete dei dubbi, scegliete la più recente, a patto che la data sia inferiore a quella dell'infezione.

- Recuperate, tra le tante informazioni sulla shadow copy, il percorso "Volume copia shadow", ad esempio: \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy91 .

- Tornate al prompt dei comandi e digitate i seguenti comandi, avendo cura di sostituire alle path di esempio i percorsi relativi al vostro sistema:

- mklink /d C:\shadowcopy \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy91\ (IMPORTANTE: fate attenzione ad aggiungere la slash finale al path della shadow copy, altrimenti il comando successivo non funzionerà!)

- robocopy C:\shadowcopy\ C:\targetfolder\ /E (per copiare l'intero contenuto della shadow copy all'interno di C:\targetfolder\)

Nel caso in cui robocopy restituisse un errore del tipo "the parameter is incorrect", fate attenzione a come avete scritto i percorsi dei file e delle cartelle: è molto importante inserire tutte le slash!

Ecco un esempio di informazioni relative a una shadow copy all'interno del file shadows.txt:

|

1 2 3 4 5 6 7 8 9 10 |

Contenuto dell'ID gruppo di copie shadow: {68b78f19-1cbc-46f6-a7f8-3020e6a934cf} Conteneva 1 copie shadow al momento della creazione: 01/02/2017 13.41.05 ID copia shadow: {8ee3105a-18c8-454c-bf11-036cb42f7639} Volume originale: (F:)\\?\Volume{fa9443af-0000-0000-0000-601203000000}\ Volume copia shadow: \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy91 Computer di origine: silvia-PC Computer di servizio: silvia-PC Provider: 'Microsoft Software Shadow Copy provider 1.0' Tipo: ClientAccessibleWriters Attributi: Permanente, Accessibile dal client, Senza rilascio automatico, Differenziale, Ripristinato automaticamente |

Nel caso in cui abbiate problemi legati a permessi insufficienti anche utilizzando il Prompt dei Comandi, potete fare un ultimo tentativo scaricando l'utility psexec dal sito TechNet Microsoft: una volta scompattata, portatevi con il Prompt dei Comandi all'interno della cartella contenente tutte le utility. Fatto questo, eseguite il seguente comando:

|

1 |

psexec.exe \\localhost /s cmd.exe |

Quindi provate nuovamente ad eseguire i comandi descritti in precedenza.

Recupero tramite software di data-recovery

Se anche la Shadow Copy non è riuscita ad esservi d'aiuto non vi resta che ricorrere all'utilizzo di un software di recupero dati, nella speranza che il Ransomware, al momento di cancellare la versione non criptata dei vostri file, non abbia sovrascritto i relativi settori dell'hard-disk. Il modus operandi è infatti sempre lo stesso: encrypt-and-delete, un file dopo l'altro, cui segue il metodico inserimento del messaggio di istruzioni per il riscatto all'interno di ogni cartella visitata. Fortunatamente, come appena detto, questa operazione lascia spesso e volentieri delle tracce sul disco che consentono in alcuni casi persino di recuperare la versione "sana" del file che è stata eliminata.

Ecco un breve elenco dei software che mi hanno dato maggiori soddisfazioni per il recupero di file:

- Recuva by Piriform, gli stessi dell'ottimo e già citato CCleaner.

- PhotoRec by CGSecurity, pensato prevalentemente per foto e immagini ma di fatto adatto per il recupero di qualsiasi tipo di file.

Senza nulla togliere a questi due ottimi software, la scelta di gran lunga migliore per svolgere qualsiasi operazione di recupero/ripristino file resta indubbiamente Ubuntu Rescue Remix, una distribuzione di Ubuntu liveCD appositamente studiata per il data-recovery di supporti fisici danneggiati a livello hardware ovvero da virus/malware di qualsivoglia tipo... A patto, ovviamente, che utilizzare Linux non sia un problema. Fortunatamente è pieno di guide che spiegano come utilizzare al meglio questa fantastica distribuzione anche ai meno esperti, come ad esempio questo spettacolare articolo di Pablo Garcia, un pò vecchiotto ma ancora estremamente valido.

Per il momento è tutto: spero che questo articolo possa far risparmiare un pò di notti insonni a chi ha avuto la sfortuna di entrare in contatto con un Ransomware... o a quei pochi benefattori che tentano di risolvere il problema a parenti o amici: a tutti loro, un sincero "in bocca al lupo" e... alla prossima!

2 Comments on “CryptoLocker, Locky e altri Ransomware: come eliminarli dal sistema e recuperare i file infetti senza pagare il riscatto”