Windows Script Host (o WSH) (noto anche come Windows Scripting Host) è un linguaggio di scripting fornito in dotazione su tutte le principali distribuzioni di Windows e Windows Server a partire da Windows 98. Gli script realizzabili con WSH (estensione .VBS) sono solitamente più potenti e versatili rispetto ai file batch (estensione .BAT) e, per un certo periodo, sono stati utilizzati a corredo dei processi di installazione di numerosi prodotti e applicativi parte per svolgere una serie di attività di configurazione del sistema. Si tratta di un sistema language-independent, in quanto consente di scrivere codice utilizzando script engine diversi tra cui VBScript (default), JavaScript o persino Perl.

Sfortunatamente, la grande potenza e versatilità del Windows Script Host ha attirato anche gli sviluppatori meno "graditi" agli utenti standard, ovvero quelli che si occupano dello sviluppo di virus informatici e malware. Uno script WSH può essere utilizzato per automatizzare pressoché qualsiasi operazione normalmente eseguibile da Windows e può essere lanciato con un singolo click: si tratta dunque di uno strumento con un potenziale offensivo non indifferente, specialmente se utilizato per creare malware da inviare all'interno dei classici allegati e-mail (fatture finte et sim.) nella speranza di provocare un "doppio click" da parte dei destinatari meno esperti e smaliziati. Per questo motivo, la mera presenza di un file .VBS direttamente allegato ad una e-mail o "nascosto" all'interno di un archivio .ZIP dovrebbe allarmare l'utente e bloccare ogni impulso ad aprirlo - o, per meglio dire, ad eseguirlo.

La buona pratica di non aprire mai allegati ricevuti tramite e-mail aventi estensioni non conosciute ovvero potenzialmente pericolose è del resto ben nota tra gli addetti ai lavori già da diversi anni, e finalmente - anche a seguito della minaccia dovuta al diffondersi capillare dei Ransomware - comincia a diffondersi anche tra gli utenti meno esperti: non a caso, quello di prestare la massima attenzione agli allegati ricevuti tramite e-mail (soprattutto le "fatture" e i documenti amministrativo/contabili) è uno dei principali accorgimenti consigliati da tutti gli esperti e siti di sicurezza informatica (noi ne abbiamo parlato diffusamente in questo articolo).

Nonostante questo, esistono purtroppo ancora molti utenti che, vuoi per abitudine al click vuoi per distrazione, continuano a effettuare errori di questo tipo, che hanno lo spiacevole risultato di provocare l'esecuzione di script VBS sulla propria macchina. Il fatto che non si tratti di file EXE non deve trarre in inganno: si tratta, come detto, di script che sfruttano una funzionalità di Windows estremamente potente e quindi potenzialmente molto pericolosa, che merita la massima attenzione sia in ottica di prevenzione che nel malaugurato caso di erronea esecuzione.

Come impedire l'esecuzione dei file .VBS

In ottica di prevenzione, l'amministratore di sistema può valutare di disabilitare la funzionalità Windows Script Host su tutti i PC client e/o server per motivi di sicurezza: si tratta sicuramente di una buona pratica specialmente se questo linguaggio non si utilizza in modo intensivo, cosa peraltro vera nella maggior parte dei casi. Il blocco della funzionalità WSH impedirà l'esecuzione dei file con estensione .VBS, che diventeranno quindi degli "innocui" file di testo su tutti i PC sottoposti a questo trattamento.

Ecco i passaggi da effettuare per disabilitare la funzionalità Windows Script Host (WSH) per l'utente corrente (step 2-3) e/o per tutti gli utenti (step 4-5):

- Premere i tasti WINDOWS + R, quindi digitare regedit per accedere al registro di sistema.

- Navigare in HKEY_CURRENT_USER\Software\Microsoft\Windows Script Host\Settings\

- Creare (se non esiste già) una nuova chiave REG_DWORD denominata Enabled e assegnare ad essa un valore pari a 0 (zero).

- Navigare in HKEY_LOCAL_MACHINE\Software\Microsoft\Windows Script Host\Settings\

- Creare (se non esiste già) una nuova chiave REG_DWORD denominata Enabled e assegnare ad essa un valore pari a 0 (zero).

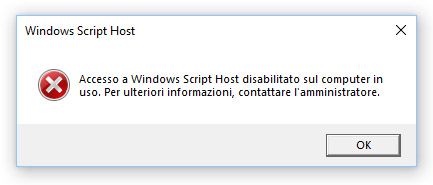

Per verificare la corretta applicazione del blocco, create un file test.vbs sul desktop e provare ad eseguirlo. Se tutto sarà stato effettuato correttamente, dovreste veder comparire il seguente messaggio di avviso all'interno di una finestra popup:

Accesso a Windows Script Host disabilitato sul computer in uso. Per ulteriori informazioni, contattare l'amministratore.

Inutile dire che, per abilitare nuovamente la funzionalità, non dovrete far altro che cancellare la chiave di registro inserita (o modificare il suo valore, impostandolo a 1).

Cosa fare in caso di esecuzione di un file .VBS sconosciuto

Nell'eventualità di una esecuzione "imprevista" di un file .VBS è senz'altro opportuno svolgere con urgenza i seguenti accorgimenti:

- Fare una copia del file VBS (senza eseguirlo) ed effettuarne la scansione online con uno strumento come VirusTotal: questo vi consentirà di identificare la minaccia, prerequisito fondamentale per eventuali opere di "disinfezione" successive. Inutile dire che, nel maneggiare quel file, dovrete fare particolare attenzione a non eseguirlo. A scanso di equivoci, consigliamo di rinominarlo il prima possibile con un'estensione innocua (es. .TXT o .BAK).

- Effettuare una scansione del sistema con uno strumento AntiVirus a disposizione (Bitdefender, Kaspersky, Avira, Avast, etc.). Se non avete versioni a pagamento o abbonamenti attivi, potete scaricare e installare una delle tante versioni gratuite messe a disposizione dagli sviluppatori dei suddetti prodotti. Mi raccomando di scaricare gli eseguibili unicamente dai siti ufficiali e di aggiornare il database antivirus all'ultima versione prima di iniziare la scansione.

- Effettuate una seconda scansione del sistema con lo strumento Trend Micro Anti-Threat Toolkit, in versione offline installer (32bit o 64bit a seconda del vostro sistema). Si tratta di un software particolarmente efficace per la scansione e la rimozione dei malware più pericolosi (rootkit, ransomware) diffusi attraverso script .VBS.

Oltre ad eseguire le contromisure sopra indicate è opportuno dare un'occhiata generale al sistema per identificare eventuali anomalie, tra cui: file "criptati" in modo anomalo e/o corredati da strani file di testo, lentezza generica del sistema e/o degli applicativi, servizi e/o eseguibili in esecuzione e/o in memoria e tutti gli altri "indizi" che potrebbero far pensare all'attività di un ransomware in corso. Consigliamo inoltre di leggere con la massima attenzione i nostri due articoli sul tema, dedicati rispettivamente a come difendersi dai Ransomware e a come eliminare i Ransomware dal proprio sistema, e mettere in pratica le good practices descritte.

Conclusioni

Per il momento è tutto: stante la capillare diffusione di virus e malware in formato VBS allegati alle e-mail in tutta Europa, non possiamo che consigliare la disabilitazione preventiva di WSH a tutti gli amministratori di sistema.

non ho capito come faccio a denominare la chiave in enabled. C’è solo il nome che è predefenito e non si può cambiare e si può cambiare il valore da 0 a 1 non c’è nessuna denominazione enabled

All’interno della chiave HKEY_CURRENT_USER\Software\Microsoft\Windows Script Host\Settings\ , devi controllare se esiste già un DWORD chiamata Enabled.

Se c’è già, devi cambiare il valore da 0 a 1, altrimenti la devi creare tu (NUOVO > DWORD) e mettergli come valore zero.